域控-信息收集

判断域

命令汇总:

powershell

1 | net view /domain 查询域列表 |

定位域控

- 通常域内主机 DNS 地址就是域控地址

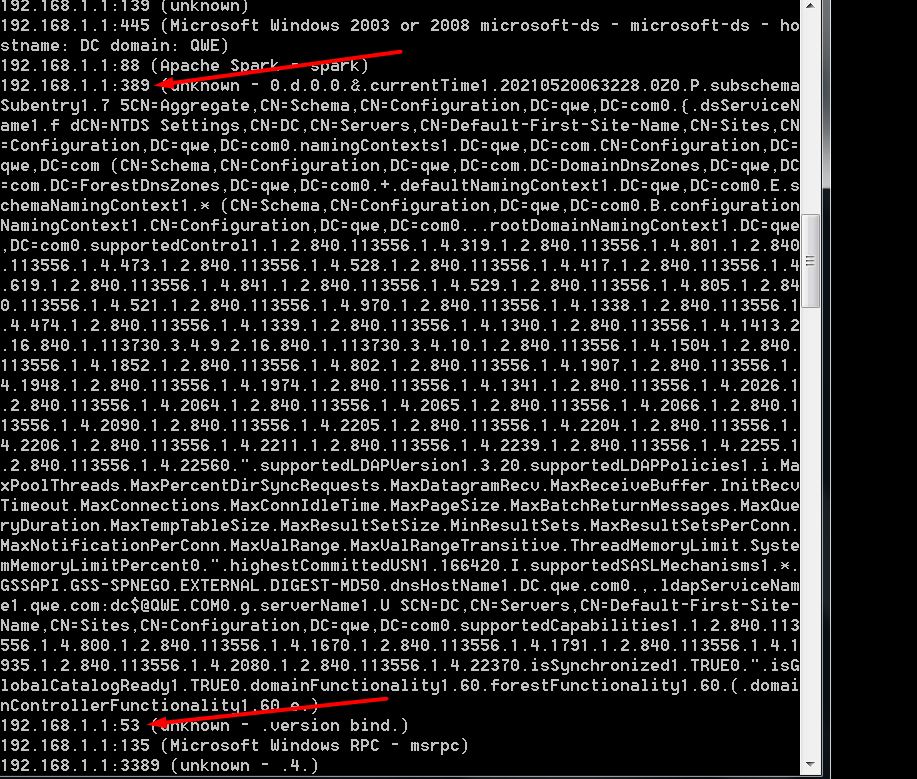

- 查看是否开启 53(DNS),88(kerberos),389(LDAP) 等端口

- ping 域控计算机名

- 利用nbtscan扫描识别,标注SHARING DC即为域控

- 域控计算机名可以通过3389信息,如用户切换时的提示查看

- 还可以通过smb嗅探如果获得是一台不在域内的机器,可以通过端口扫描探测,开放389端口的机器,如果DC和DNS在同一个服务器也会开放53端口。powershell

1

2

3

4

5nltest /DCLIST:ak 查看域控制器的机器名

Nslookup -type=SRV_ldap._tcp 查看域控制器的主机名

net time /domain 查看当前时间,还可以看主域控

net group "Domain Controllers" /domain 查看域控制器组

netdom query pdc 查看域的主域控制器

定位域管

在域网络攻击测试中,获取域内的一个支点后,需要获取域管理员权限;定位域内管理员的常规渠道,一是日志,二是会话。

常见域管理员定位工具:

- psloggedon.exe

- PVEFindADUser.exe

- netview.exe

- Nmap的NSE脚本

- PowerView脚本

- Empire的user_hunter模块

简单方法:

powershell

1 | net group "Domain admins" /domain 查询域管理员用户 |

非域信息收集

信息收集包括操作系统、权限、内网IP地址段、杀毒软件、端口、服务、补丁更新频率、网络连接、共享、会话等。如果是域内主机,那么操作系统、应用软件、补丁、服务、杀毒软件一般都是批量安装的。

- 查询网络配置信息

- 查询操作系统及软件信息

- 查询本机服务信息

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 808Mak1r!

评论